Истражувачите во „DomainTools“ набљудувале веб-страници хостирани на неодамна регистрирани домени кои служат за дистрибуција на „SpyNote“, моќен тројанец за далечински пристап (RAT).

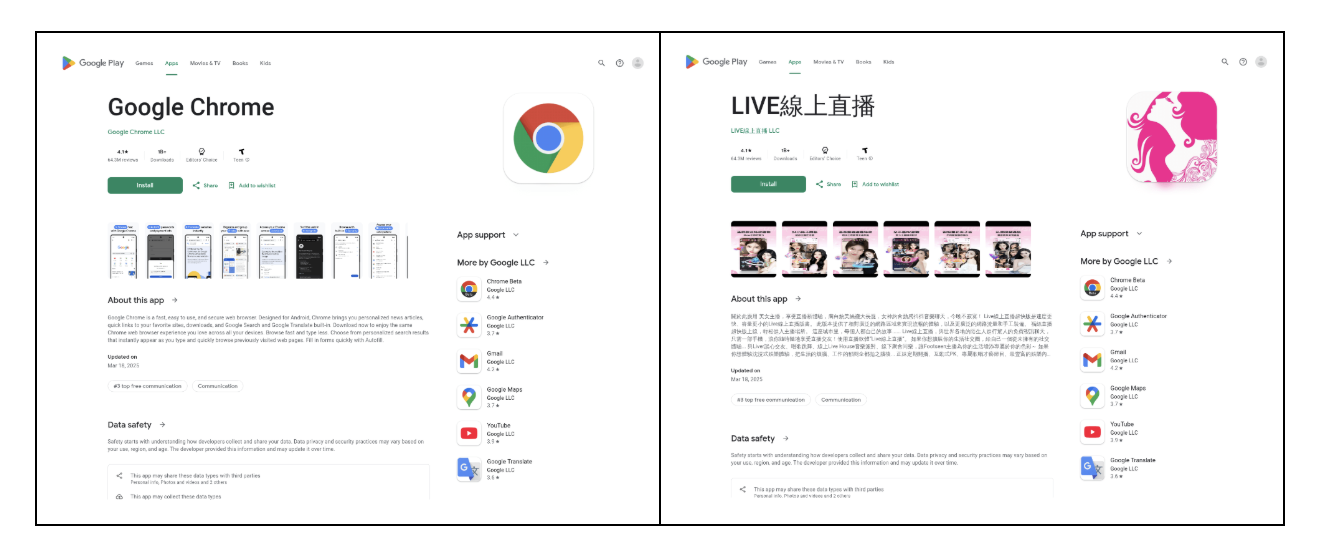

Овие веб-локации имитираат легитимни страници на апликациите на „Google Play Store“ и имаат за цел да ги убедат корисниците да преземаат заразени датотеки под изговор дека инсталираат популарни апликации.

Истражувачите велат дека сајтовите вклучуваат елементи како што се слики од екранот на наводните страници на апликации, копче „Инсталирај“, па дури и остатоци од код што укажуваат на „Android“ пакетот на ТикТок.

Со кликнување на копчето за инсталирање се активира JavaScript, што автоматски го иницира преземањето на датотеката „APK“. Откако ќе се инсталира, „APK“ извршува скриена функција за да инсталира друга вградена APK. Ја има основната функционалност на „SpyNote“, која му овозможува да комуницира со серверите за команда и контрола (C2).

„SpyNote“ им обезбедува на напаѓачите широк спектар на функции за следење и контрола, вклучувајќи:

• Пресретнување на СМС, листа на повици и контакти;

• Активирање на камерата и микрофонот од далечина;

• Евидентирање на притискањето на тастатурата, што им овозможува на напаѓачите да украдат лозинки и 2FA кодови;

• Следење на локација со GPS;

• Снимање телефонски повици;

• Преземање и инсталирање дополнителни апликации;

• Далечинско бришење или заклучување на уредот.

Многу од овие способности се овозможени преку барања за дозвола, од кои некои дозволуваат малициозниот софтвер да преживее рестартирање на уредот или целосно да го скрие своето присуство.

„'SpyNote' е познат по својата упорност, честопати бара фабричко ресетирање за целосно отстранување“, велат истражувачите кои ја открија кампањата.

Доказите пронајдени од инфраструктурата на малициозниот софтвер и методите за испорака укажуваат на можно кинеско потекло, вклучувајќи го и присуството на код на кинески јазик и употребата на сајтови за дистрибуција на кинески јазик. Сепак, сè уште не е конечен заклучок